Por Valentín Díaz

Ya hemos detallado aquí la manera en que un grupo de ciberdelincuentes intenta extorsionar al Banco Pichincha con amenazas de publicar una base de datos de clientes de 80 gigabytes. En esta entrega, ¿cómo afecta esta situación a los clientes con sus datos filtrados? Además, ¿qué tipo de información valiosa se puede conseguir con comandos básicos de Unix? Lo que van a leer en esta nota es lo que una persona con unos dos meses de preparación en lenguaje Unix puede llevar a cabo con la información publicada en la dark net hace unas semanas.

Pero primero vamos a ir nuevamente a la descarga de los datos que están expuestos, pues la muestra publicada en la nube de Mega fue bajada, así como la cuenta de Twitter desde la que se envió el correo.

La dirección .onion de Hotarus Corp

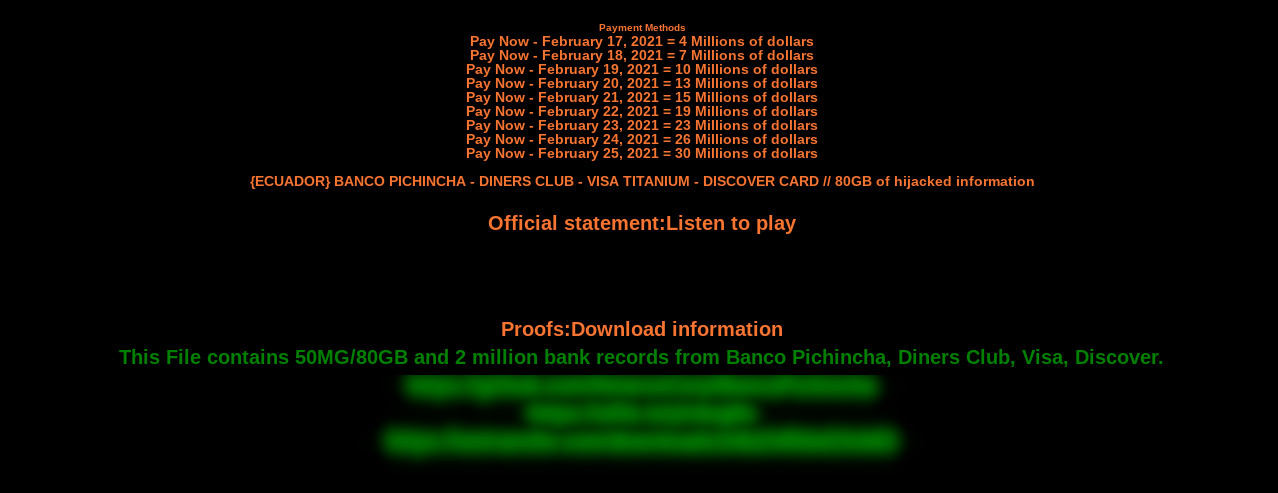

Al ingresar en la dirección .onion, aparece una descripción del banco y -al igual que como hemos contado ya- una exigencia de pago en bitcoins (BTC).

Esta vez hay algo nuevo: el grupo da varios plazos para hacer el pago. Mientras antes se haga (o al menos eso dicen ellos) el rescate es menor. Empieza en $4 millones en BTC y termina en 30 millones. El último plazo es el 25 de febrero.

Otro elemento nuevo: Hay una cuenta de Protonmail. Ya no está el canal de Telegram, que Hotarus Corp había habilitado y difundido a través de Twitter. Protonmail es un sistema de e-mail que ejecuta protocolo de encripción PGP (viejo, pero muy seguro) y lo traduce al usuario común y corriente; o sea, ya no necesitas la línea de comandos para comunicarte de manera segura. Es un servicio de e-mail muy recomendado si te interesa tu privacidad.

Hay varias capturas de pantalla en el sitio que supuestamente serían prueba de un acceso a los sistemas del banco. A estas capturas no les vamos a prestar atención, pues podrían perfectamente no ser reales y no hay manera de verificar su autenticidad. Podrían ser imágenes alteradas en Photoshop o cualquier equivalente.

Para bajar los datos, ahora hay tres opciones: Github (la plataforma líder de subida de repositorios para desarrolladores en general), wetransfer y ufile, dos servicios de nube.

En nuestro caso, usamos Github y guardamos los datos en una partición segura, desconectada de Internet. Ejecutamos los archivos allí y en ningún momento los pasamos a otro destino.

¿Un confuso caso de phishing?

Vamos a tomar el caso de Florencia (no es su verdadero nombre). Ella consintió el uso de sus datos -que fueron filtrados en este ataque- para esta demostración. Por obvias razones, esos datos personales no los divulgaremos.

Hace aproximadamente una semana, a Florencia le llegó un correo electrónico. «Decía que es del Banco Pichincha y me daba los tres últimos números de mi tarjeta Mastercard», cuenta. A ella este correo le pareció sospechoso. Pero después, «me mandaron un mensaje por Whatsapp y también por correo electrónico. En ambos decían que me iban a bloquear la tarjeta temporalmente por unos consumos».

Ante esto, ella decidió llamar al banco. «Me dijeron que mi tarjeta está bien, que no está bloqueada. Y que mande a un correo electrónico las capturas de pantalla» del e-mail y el mensaje de Whatsapp que le habían llegado. Así lo hizo.

Poco después, recibió otra llamada. «Se presenta como un señor del Banco Pichincha. Me dice que el correo es real y que llame para ver qué sucedió (…) Yo le regañé, porque le dije que cómo voy a llamar si yo siento que es un correo que no corresponde a la entidad».

Finalmente, llamó al número que la persona le dijo que llamara. «Resulta que me mandan al call center de Diners. Y mi tarjeta era Mastercard del Banco Pichincha».

En línea con el call-center, la telefonista le dijo: «En efecto, no tiene ninguna relación. No sé por qué le derivaron acá». Le confirmó que su tarjeta está habilitada y no presenta ningún problema. «Me pareció super raro. La llamada me confundió y no sé qué pasa», dice Florencia.

grep ‘número de cédula’ *.txt

¿Alguna vez has tenido que buscar algún dato que se repita en varios documentos y desearías que exista algún programa que te resuelva la búsqueda simultánea sin tener que abrir un millón de ventanas? Bueno, en Unix sí hay eso y se llama grep.

Entonces, con este principio en mente, podemos ir agregando parámetros a una búsqueda.

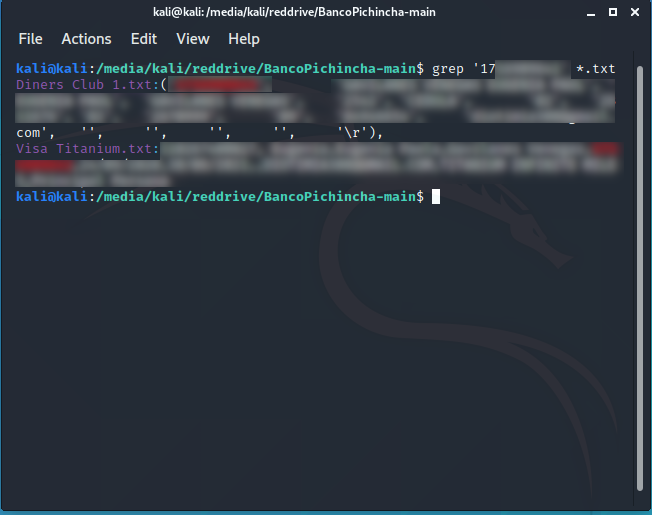

Con el permiso expreso de Florencia, vamos a tomar su número de cédula: 17°°°°°°°° (Los caracteres ° representan dígitos omitidos y no son parte del código. En un caso real, este caracter especial podría interpretarse como otro tipo de comando). Entonces, en la terminal damos:

grep ’17°°°°°°°°’ *.txt

El *.txt representa que queremos que grep busque en todos los archivos con extensión .txt (texto sin formato).

En su caso, y a diferencia de casos anteriores que revisamos, Florencia aparece en dos archivos de texto: Diners Club 1.txt y Visa Titanium.txt. Su Mastercard, motivo por el cual recibió la llamada fraudulenta, no aparece entre estos registros.

Florencia tiene tres tarjetas. Las que tienen millas son Visa Titanium y Mastercard (de Banco Pichincha). La Diners Club (de Grupo Diners), en cambio, es una tarjeta local.

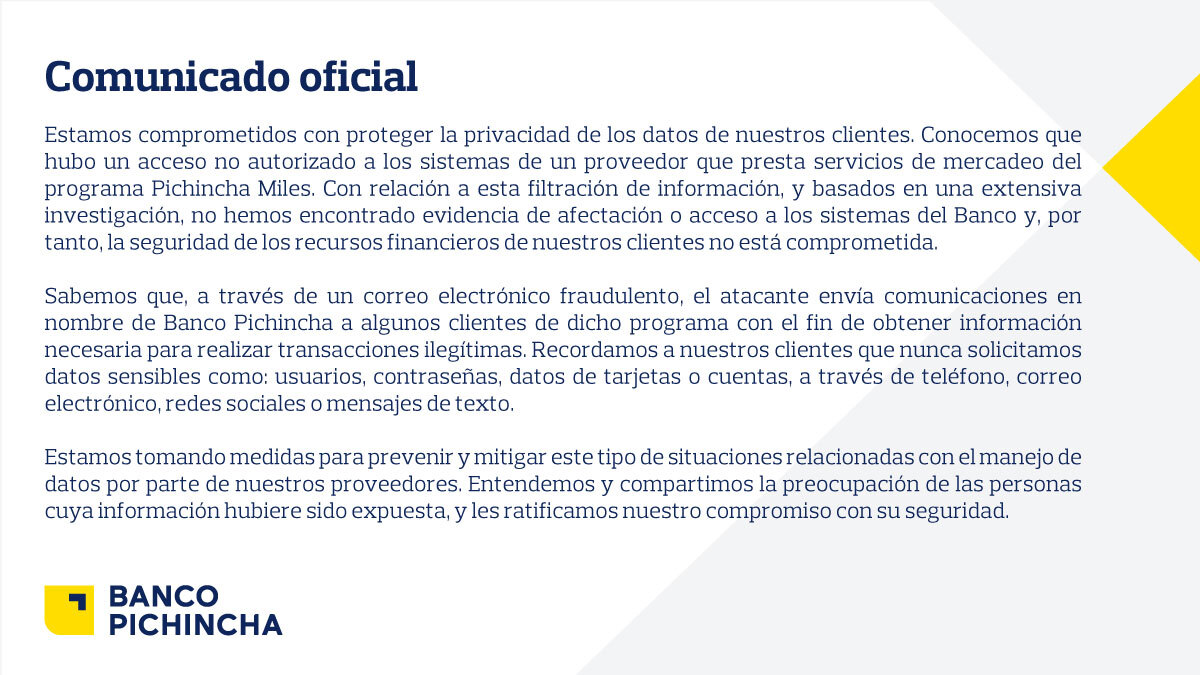

El banco, en días anteriores, emititió un comunicado en el cual asegura que «hubo un acceso no autorizado a los sistemas de un proveedor que presta servicios de mercadeo del programa Pichincha Miles». La entidad reitera que «no hemos encontrado evidencia de afectación o acceso a los sistemas del banco». La pregunta, en el caso de Florencia, es esta: ¿por qué un proveedor que presta un servicio de mercadeo para el programa de millas tiene acceso a datos de una tarjeta que no tiene que ver con el programa y que además pertenece a otro grupo financiero?

grep -r NOMBRE | grep APELLIDO

Supongamos que ahora, dentro de nuestra carpeta, queremos hacer una búsqueda de un nombre y un apellido. El de arriba es el comando que debemos usar, cambiando los campos de nombre y apellido, por supuesto.

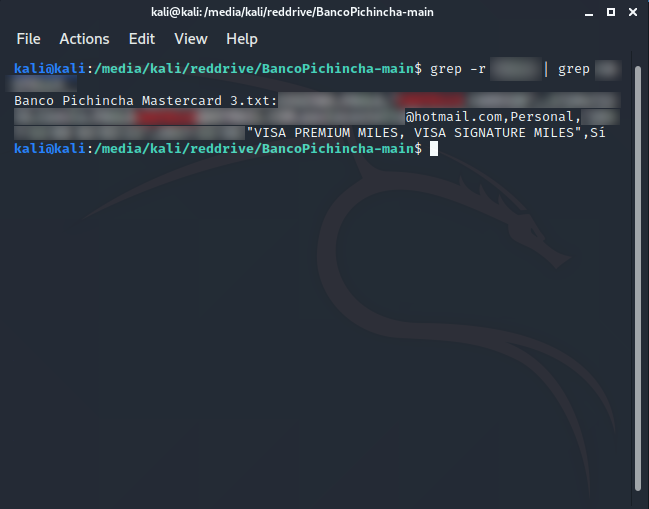

Entonces, vamos a poner el caso de otro cliente que, según sabemos, se encuentra entre los clientes cuya información personal fue filtrada y que llamaremos, con fines didácticos, Vanessa Lara.

grep -r VANESSA | grep LARA

En su caso, tuvimos un solo resultado. Solo estamos buscando por un nombre y un apellido. Si fuéramos hackers maliciosos, en casos en que pueda haber más coincidencias, buscaríamos con el segundo nombre en mano para identificar a la correcta.

Entonces, solo a partir de su nombre ya tenemos: Tipo de tarjeta, número de identificación de esa tarjeta, número de cédula, correo electrónico, dos fechas que no tenemos claro si son la fecha de emisión de la tarjeta o el registro de esta misma en la campaña de millas. Y, por último, tenemos un campo que dice: «Visa Premium Miles, Visa Signature Miles», sí. Quiere decir que está dentro del programa de millas.

Más comandos

El mismo principio de los comandos anteriores lo podemos aplicar para sacar información desde muchísimos puntos de partida.

¿Qué pasa si quiero averiguar los datos bancarios de todo un grupo de personas que viven en un mismo sector? Aplicaría el filtro de texto al nombre de un barrio en común y los obtendría así, con este ejemplo:

grep ‘Urdesa’ *.txt

O también:

grep ‘Cotocollao’ *.txt

En este caso, no hemos hecho las búsquedas porque no queremos acceder a datos sin consentimiento explícito de las personas que han sido afectadas.

¿Y si solo tengo el correo electrónico de una persona y con base en este quiero acceder a su información personal?

grep ‘correo\@electronico\.com’ *.txt

¿Y si quiero saber quiénes de la base de datos son funcionarios públicos?

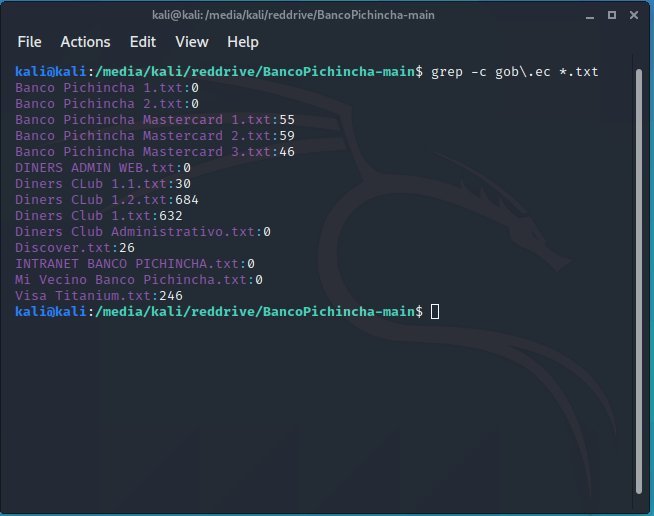

grep -r GOB.EC

Vamos a hacer la prueba con esto último, pero para evitar ver información privada sin consentimiento, vamos a hacer una ligera modificación al código para que nos muestre únicamente el número de correos electrónicos de instituciones estatales que están dentro de la filtración. Son en total 1.778. Como en el caso de nuestro primer testimonio -Florencia- algunos de estos correos podrían estar duplicados y algunas personas podrían tener varias veces su correo electrónico en distintos registros, si tienen más de una tarjeta.

grep -c gob\.ec *.txt

Todo esto muestra las varias formas con las que alguien podría tener acceso fácil a tu número de cédula o a los números de cédula de un objetivo en específico.

¿Y qué significa que tengan número de cédula?

Con el número de cédula en mano, las posibilidades de llevar a cabo una ingeniería social más profesional (más allá de los simples ataques de phishing) son muchísimo mayores. Con el número de cédula, puedo ingresar a los servicios online de varios portales estatales para recolectar información.

Aquí cabe hacer una precisión. Cuando hablamos de hackers, el imaginario colectivo te muestra a un tipo en la oscuridad, con seis pantallas de fondo negro y letras verdes, todas ejecutando códigos indescifrables al mismo tiempo y el atacante, tipeando miles de caracteres por segundo. En la realidad, es mucho más parecido a la imagen de alguien que navega por Internet, con muchas pestañas abiertas.

Entonces, siguiendo con la idea anterior, podemos ingresar al portal de Senescyt y ver que Vanessa se graduó de una universidad privada de Quito. Podemos ver cuál fue su última factura de luz eléctrica o de agua potable, si es que las tiene a su nombre.

En el Servicio de Rentas Internas (SRI), podemos verificar si esa persona tiene un RUC. Y con ese RUC, en la Superintendencia de Compañías podemos ver si Vanessa es accionista de alguna empresa.

Si nos ponemos a investigar más a fondo, podemos pasear por las páginas de los hospitales públicos del país y chequear si Vanessa tiene una cita programada en el sistema del Ministerio de Salud Pública (MSP).

En la página del Consejo de la Judicatura, podemos averiguar si Vanessa ha tenido procesos judiciales.

Y, por supuesto, si las redes sociales de Vanessa no tuvieran configuradas sus opciones de privacidad, hay muchísima más información que podríamos obtener.

Para la ciberdelincuencia, el conocimiento es poder

Todos estos datos representan un evidente riesgo de phising, es decir, intentos de estafa masivos como el que vimos en el caso de Florencia.

Entre más información tiene un atacante sobre un grupo de personas, más fácil es que logre engañar a una persona o un par de personas de ese grupo.

Pero mientras un ataque de ‘phishing’ requiere que la víctima, por medio de engaños, termine entregando su contraseña, hay otro tipo de ataques que son más sofisticados.

Un ataque ‘brute-force’ (fuerza bruta) puede ser utilizado para descifrar datos encriptados, incluyendo contraseñas. ¿Cómo? Para esto hay varios programas, aunque probablemente el más conocido por la comunidad hacker es Hydra. En realidad fue creada para hackeo ético pero, como toda herramienta diseñada para hackeo ético, puede ser también usada por criminales.

El atacante ingresa una serie de ‘passphrases’. Estas son palabras clave que el ciberdelincuente podría conocer sobre la vida de una persona. Muchísimas personas, para evitar olvidar sus claves, utilizan datos personales para setear sus contraseñas.

Una vez introducidas las ‘passphrases’, el programa comienza a hacer literalmente fuerza bruta. Es decir, intenta con cientos o miles de combinaciones por minuto hasta que alguna, finalmente, descifre el código. Mientras más larga y más aleatoria la contraseña, más difícil es para el programa hallarla.

Gestor de contraseñas, siempre. Revisa si tu correo aparece en otras filtraciones de datos

Por esta razón, te volvemos a recomendar que utilices un gestor de contraseñas. En la primera nota que hicimos sobre esta filtración, tienes algunas recomendaciones de distintos programas que puedes usar para almacenar tus contraseñas de manera segura.

Si sabes que tu información ha sido publicada en esta base de datos, es sumamente importante que no solo cambies la contraseña de tu banco, sino las contraseñas de absolutamente todas tus cuentas. Y que las nuevas contraseñas sean aleatorias y con caracteres especiales.

También, en esta página, puedes ver si tu correo electrónico ha sido publicado en otras filtraciones de datos.

Hotarus Corp 2 Hotarus Corp 2 Hotarus Corp 2 Hotarus Corp 2 Hotarus Corp 2 Hotarus Corp 2 Hotarus Corp 2

Está lleno de inpresiciones este post